自己紹介

このたびはエンジニアブログをご覧いただき、ありがとうございます。

私はクラウド型のSASE(Secure Access Service Edge)サービスを扱うチームに所属しており、「Zscaler」や「Cato Cloud」に続く新たなプロダクトの取扱いに向けて、日々猛勉強しています。

今回は、当社が新たに設計構築を行うプロダクトの「Prisma Access」について、ご紹介できればと思います。

どうぞ最後までお付き合いください。

Prisma Accessとは

Palo Alto社が提供するクラウドサービスで、拠点間のWAN接続をソフトウェアで制御する機能(SD-WAN)と、ネットワーク利用時のセキュリティ機能(FWなど)を1つにまとめたサービスです。

いわゆる「SASE」と呼ばれるソリューションの一つですが、Prisma Accessは特にセキュリティ機能に特化している点が大きな特徴となっています。

従来においては、社内ネットワークをデータセンターに集約する形が一般的でしたが、リモートユーザーの増加などによるトラフィックの増大に柔軟に対応しづらいという課題がありました。

そこでPrisma Accessを導入することで、通信をクラウドに集約し、トラフィックを用途に応じて分散させられるため、ネットワーク負荷を効果的に軽減できます。

また、社内からの通信だけでなく、自宅でのリモートワークや出張先での通信を含め、すべてにセキュリティ機能を適用できるため、データ流出などのインシデントを防止することが可能です。

さらに、拠点に「ION」と呼ばれるSD-WAN専用装置を設置することで、QoS制御などより詳細なトラフィック管理が実現でき、拠点ごとに最適なネットワーク品質を確保できます。

Palo Alto社が提唱するセキュリティ思想「ZTNA2.0」

前述の通り、Prisma Accessはセキュリティ機能に特化したサービスですが、その背景には提供元であるPalo Alto社が掲げる「ZTNA 2.0」という思想があります。

これは、従来のZTNAに加えて「継続的なセキュリティ検査と信頼性の維持」を重視した考え方で、Prisma Accessのセキュリティ機能には、他のSASEサービスと同様の(FW、DLP、SaaSセキュリティなど)要素が備わっているだけでなく、各機能がさらに掘り下げられ、強化されているのが特徴です。

主な特徴として、

• 接続元の端末を問わず、セキュリティ機能を適用する。

• 一度セキュリティ検査をパスした通信でも継続的に監視し、悪意ある行動に対してリアルタイムで警告・制御を行う。

以上のように、常に最適なセキュリティ状態を維持するための考え方が「ZTNA 2.0」の要となっています。

Prisma Accessのデータフロー/セキュリティ思想

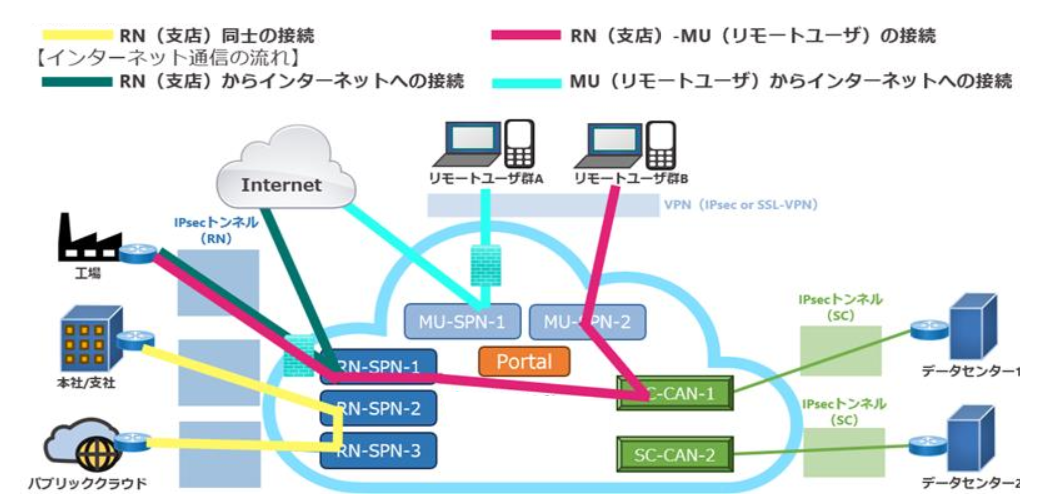

Prisma Accessでは、社内やリモート先からのネットワーク通信を行う際、クラウド上に「SPN(Service Processing Node)」と呼ばれるアクセスポイントを設置し、そこを経由して拠点WANやインターネットへ接続します。

また、社内ネットワークからリモートユーザー宛の通信は、「CAN(Corporate Access Node)」と呼ばれる別のアクセスポイントを通じて行われます。

セキュリティ機能(FWなど)は、必ず各端末が接続するSPN側に実装されています。そのため、SPNでセキュリティ検査を実施することを前提としており、CANにはネットワーク通信を制御する機能のみが備わっています。

セキュリティの検査・保護はSPNで一括して行われる仕組みになっています。

終わりに

今回は自身が扱っているサービスについて、説明をさせていただきました。

この記事を介して、皆様にもSASEに興味を持っていただけますと幸いです。

私自身、これからも新たな商材や機能を楽しみながら、積極的にチャレンジしていきたいと思いますので、温かい目で見守ってください。

最後までご覧いただき、ありがとうございました!